Une fois les certificats d’autorité racine et intermédiaire correctement installés sur le serveur vCenter 5.5 U2, nous allons pouvoir utiliser l’outil de VMware SSL Certificate Automation Tool pour installer chacun des certificats signés des différents composants du serveur vCenter.

Pour rappel, ces certificats signés ont été générés à partir de l’autorité de certification de l’entreprise.

Cliquer ici pour voir mon article sur la génération des certificats à partir d’une AC

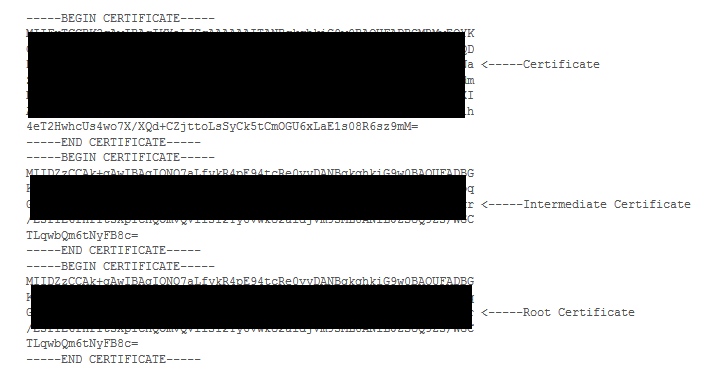

Avant de pouvoir utiliser SSL Certificate Automation Tool, il faut procéder à la création d’un fichier de chaîne de type PEM. Ce fichier PEM sera la combinaison du certificat signé généré par l’AC du composant vCenter à intégrer avec le contenu du certificat d’autorité racine et intermédiaire.

Les étapes suivantes décrivent le processus de création du fichier de chaîne de type PEM :

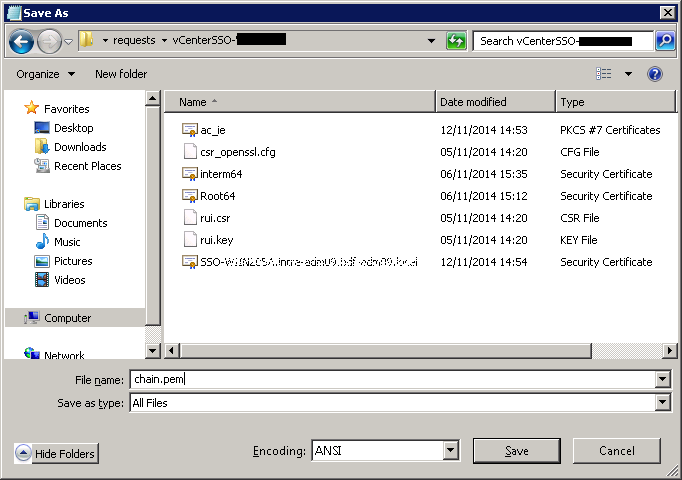

1) Créer un fichier à l’emplacement des certificats du composant vCenter devant être mis à jour et nommer ce dernier chain.pem

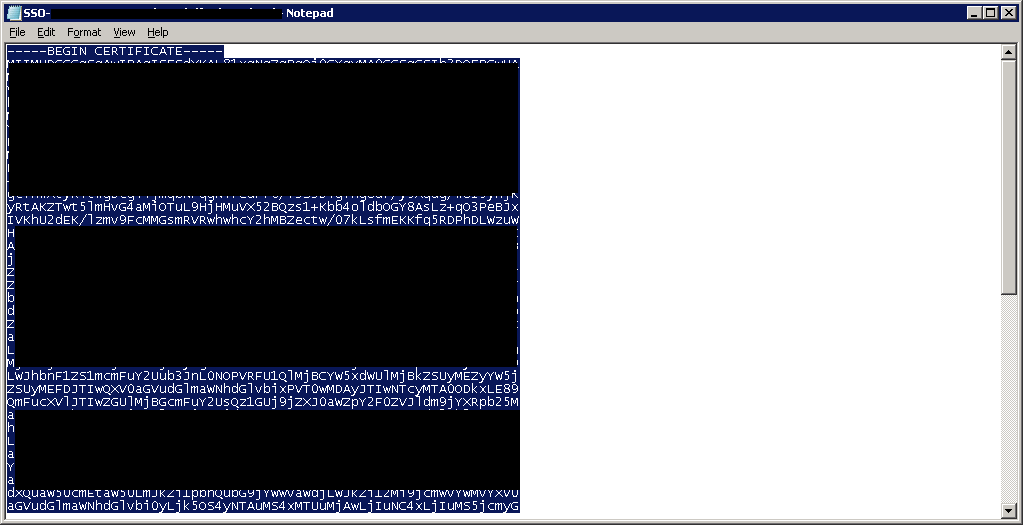

2) Copier le contenu du certificat signé du composant vCenter devant être mis à jour puis coller ce dernier dans le fichier chain.pem créé précédemment

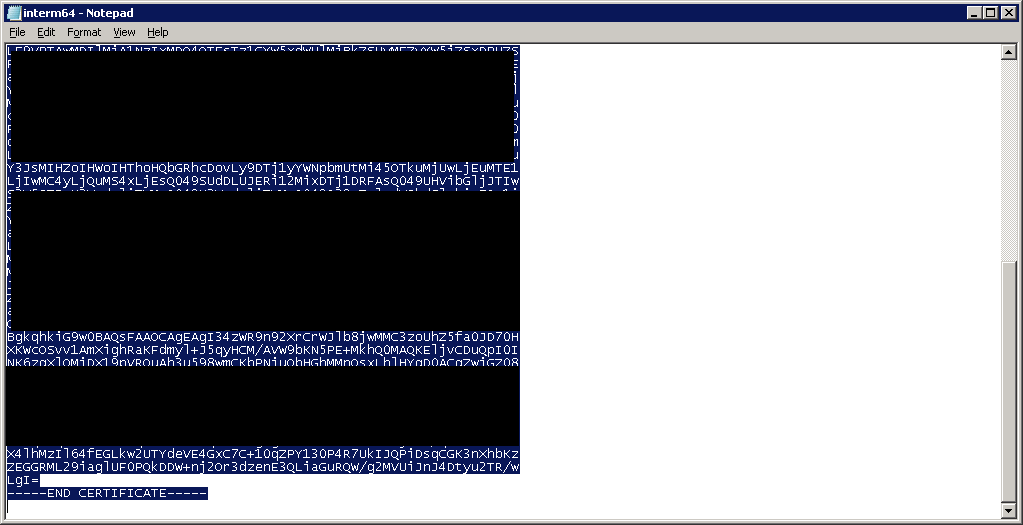

3) Copier ensuite le contenu du certificat d’autorité intermédiaire et coller ce dernier à la suite du précédent contenu dans le fichier chain.pem créé auparavant

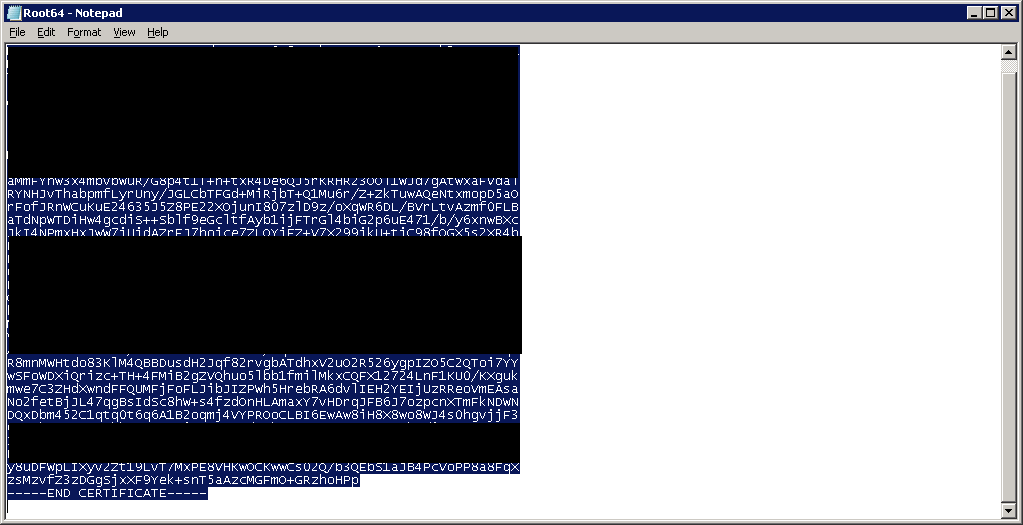

4) Copier ensuite le contenu du certificat d’autorité racine et coller ce dernier à la suite du précédent contenu dans le fichier chain.pem créé précédemment

La structure finale du fichier chain.pem doit être la suivante :

La création du fichier chain.pem doit être réalisée pour l’ensemble des composants du serveur vCenter en 5.5 U2 (soit 7 fois).

Maintenant que les fichiers chain.pem ont été créés pour chaque composant du serveur vCenter en 5.5 U2, l’outil SSL Automation Tool va pouvoir être utilisé pour remplacer l’ensemble des certificats auto-signés.

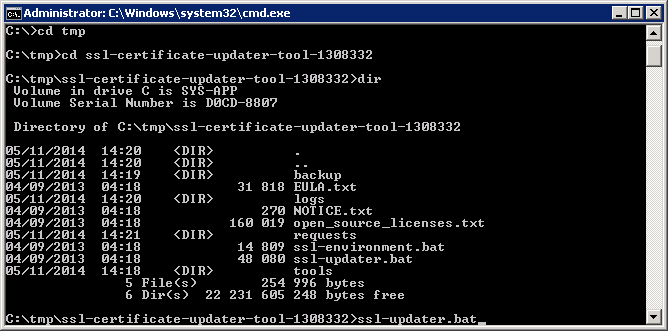

Les étapes suivantes décrivent l’utilisation de SSL Certificate Automation Tool pour remplacer les certificats auto-signés :

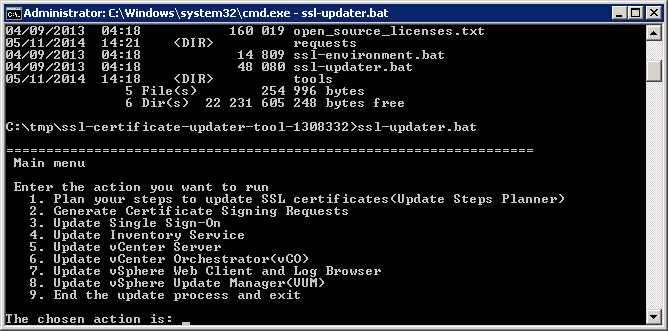

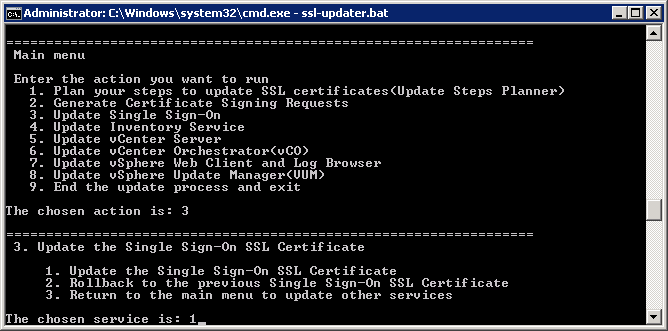

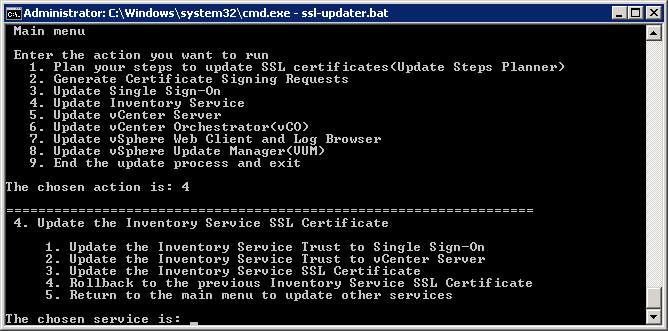

1) Lancer la commande ssl-updater.bat du SSL Automation Tool de VMware avec un utilisateur disposant du droit administrateur local du serveur vCenter

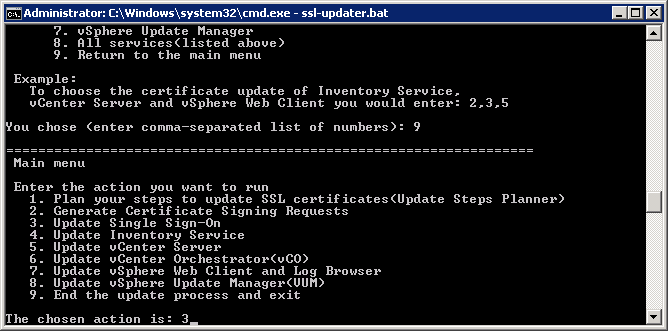

2) Un menu avec plusieurs choix d’options apparaît. En choisissant l’option 1, il sera possible d’avoir les étapes à suivre pour remplacer le certificat auto-signé de chacun des composants du serveur vCenter

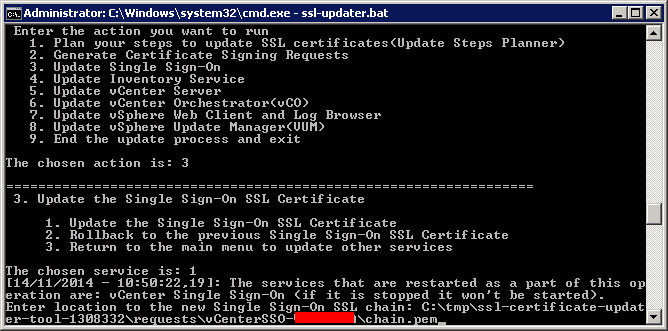

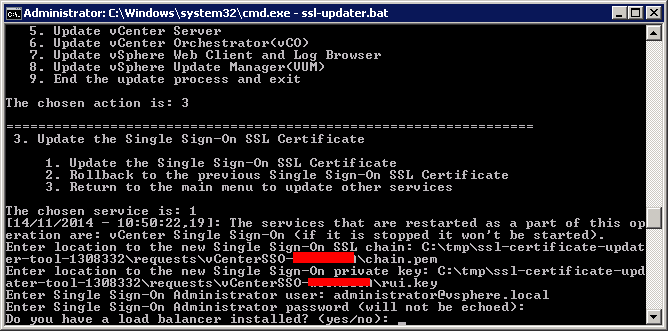

3) Le premier composant devant être mis à jour au niveau de son certificat est le Single Sign-On (SSO) ; il faut donc choisir l’option 3

4) Choisir ensuite l’option 1 permettant de mettre à jour le certificat SSL du composant SSO

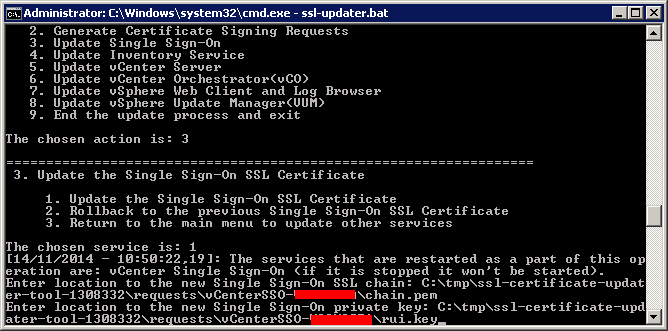

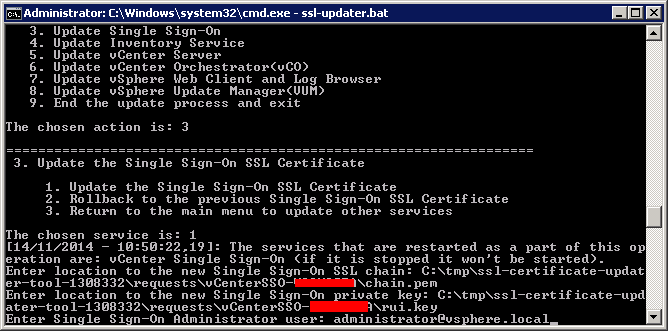

5) Indiquer l’emplacement du fichier chain.pem correspondant au composant SSO (ce fichier a été créé auparavant)

6) Indiquer l’emplacement du fichier rui.key correspondant au composant SSO (ce fichier avait été généré par SSL Certificate Automation Tool lors de la création des fichiers CSR)

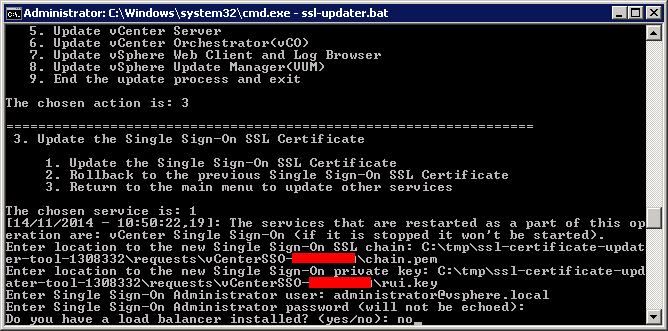

7) Entrer le compte administrator@vsphere.local comme compte SSO Administrateur ainsi que le mot de passe associé

8) Taper No pour réponse à la question sur le load balancer

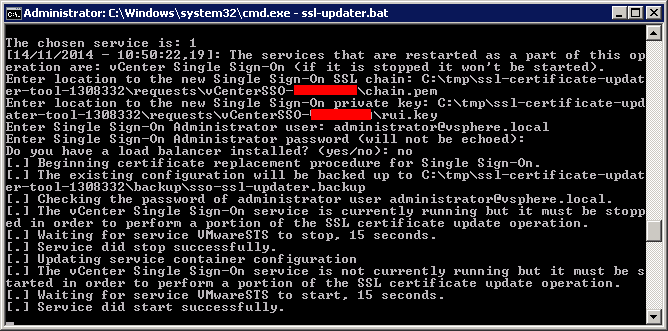

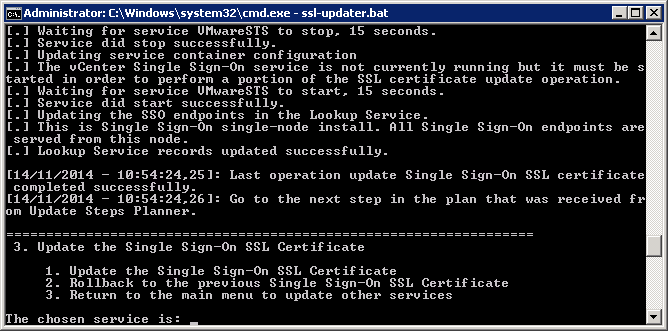

9) Le processus de remplacement du certificat du composant SSO s’exécute

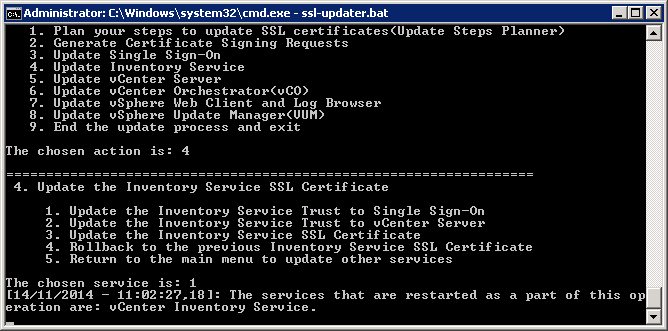

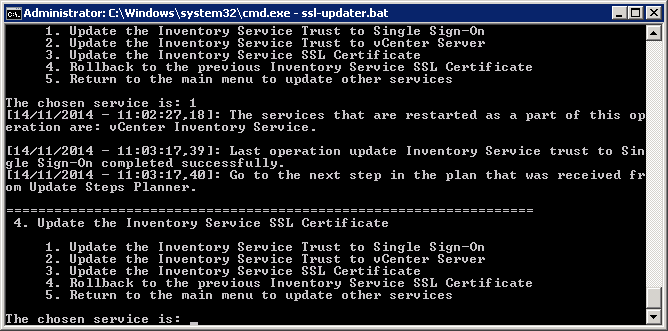

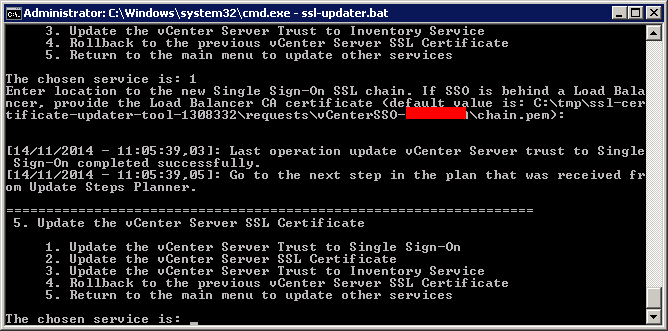

10) Une fois le certificat SSL du composant SSO installé, il faut ensuite procéder à la mise en confiance du nouveau certificat avec les autres composants du serveur vCenter. La première mise en confiance se fait avec le composant Inventory Service. Au niveau du SSL Certificate Automation Tool, il faut alors revenir au menu de démarrage puis sélectionner l’option 4

11) Choisir ensuite l’option 1 permettant de mettre à jour la relation de confiance entre le composant SSO et le composant Inventory Service. Les services concernés sont redémarrés automatiquement pour permettre la mise en place de la relation de confiance entre les deux composants

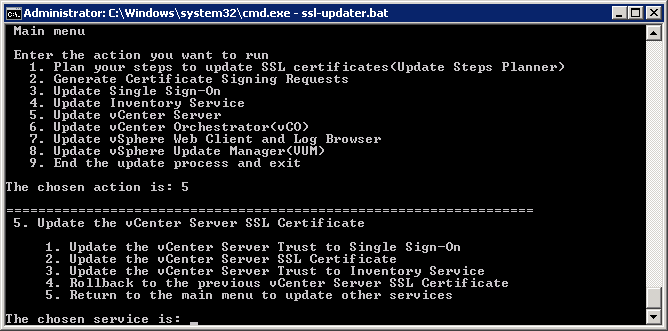

12) La même action de configuration de la relation de confiance entre le composant SSO et le composant vCenter Server doit être réalisée. Il faut revenir au menu de démarrage de SSL Automation Tool et choisir l’option 5

13) Choisir ensuite l’option 1 permettant de mettre à jour la relation de confiance entre les deux composants

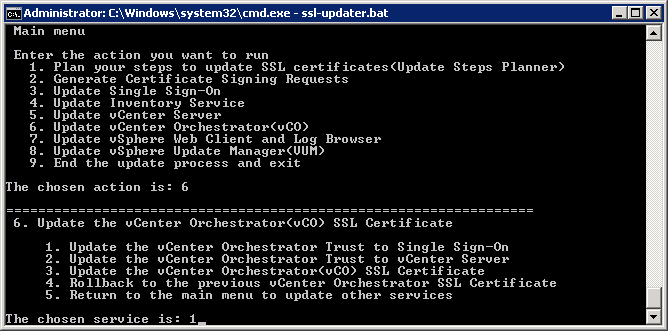

14) La même opération doit être réalisée pour le composant vCenter Orchestrator. Il faut revenir au menu de démarrage de SSL Automation Tool et choisir l’option 6 puis l’option 1

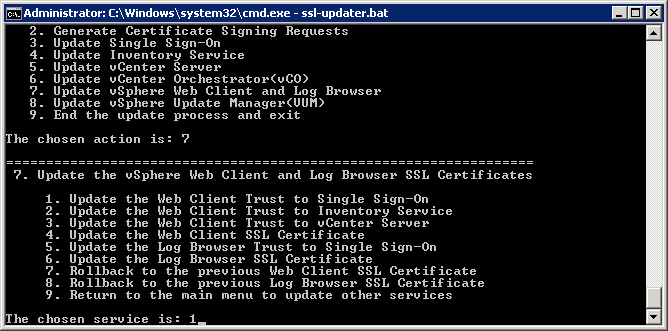

15) La relation de confiance doit maintenant être mise à jour entre le composant SSO et le composant vSphere Web Client. Il faut revenir au menu de démarrage de SSL Certificate Automation Tool et choisir l’option 7 puis l’option 1

16) La même opération doit être réalisée pour le composant Log Browser. Il faut revenir au menu précédent la configuration de la mise en confiance du SSO du Web Client puis choisir l’option 5

17) Entrer le nom d’utilisateur administrateur du composant SSO (administrator@vsphere.local), le mot de passe du compte associé ainsi que l’emplacement du fichier chain.pem correspondant au composant SSO

Ce mode opératoire pour pouvoir mettre à jour le certificat SSL auto-signé du composant SSO du serveur vCenter 5.5 U2 ainsi que les relations de confiance avec les autres composants sera le même qui devra être suivi pour les autres composants du serveur vCenter ; à savoir l’Inventory Service, le vCenter Server, le vCenter Orchestrator, le vSphere Web Client, le Log Browser et vSphere Update Manager.

Pour chacun des composants, il faudra donc en résumé :

1) Choisir l’option 1 du menu général de SSL Certificate Automation Tool afin de déterminer l’ordre des étapes à suivre pour remplacer le certificat SSL auto-signé du composant voulu ainsi que la configuration de sa mise en confiance avec les autres composants

2) Une fois les étapes listées, on procède ensuite au choix des options correspondant au composant que l’on souhaite mettre à jour au niveau de son certificat et aussi au niveau de sa mise en confiance avec les autres composants

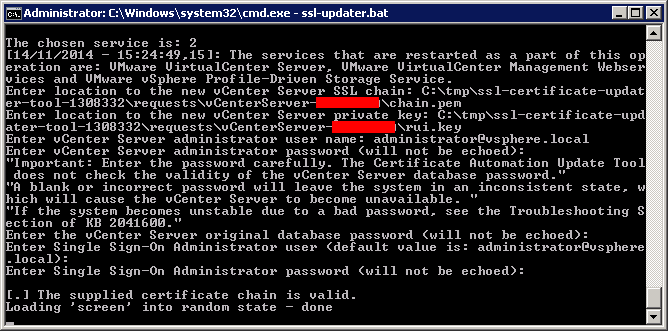

A noter lors du remplacement du certificat SSL auto-signé du composant vCenter Server, il sera demandé de rentrer le mot de passe associé à la base de donnée originelle du vCenter. Il s’agit du mot de passe lié au compte de service utilisé lors de la configuration du lien ODBC entre la base de donnée et le serveur vCenter.

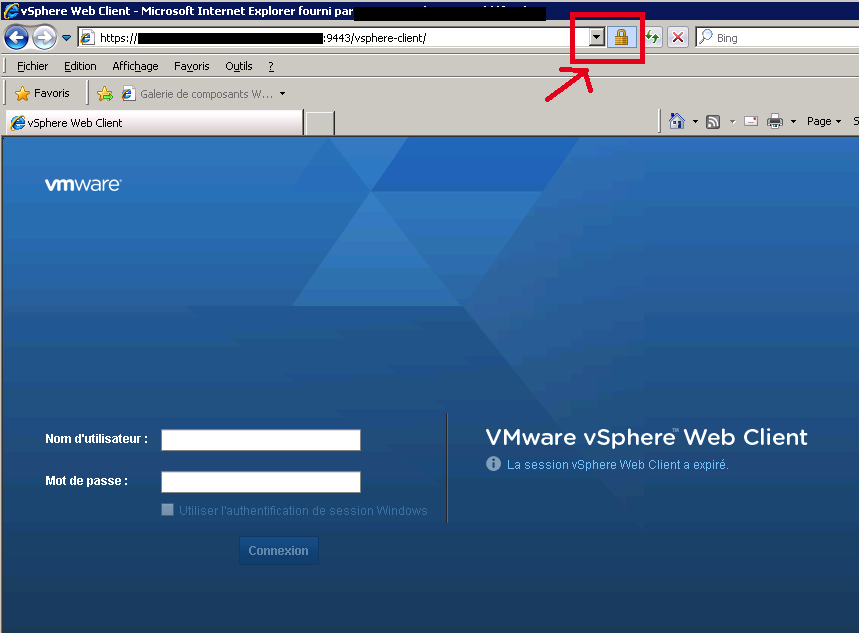

Une fois l’ensemble des certificats SSL auto-signés des différents composants du serveur vCenter remplacés par ceux signés et générés par l’autorité de certification de l’entreprise et que l’ensemble des relations de confiance auront été également mises à jour entre les différents composants, la connexion depuis le vSphere Web Client sera validée en sécurisée de la façon suivante :